87 % des images de conteneurs utilisées présentent des vulnérabilités à haut risque ou critiques

Sysdig, spécialiste de la sécurité unifiée du cloud et des containers, a publié les résultats de son rapport Sysdig 2023 sur la sécurité et l’utilisation des applications natives du cloud. Le rapport révèle que le risque lié à la chaîne d’approvisionnement et à la préparation des architectures Zero Trust sont les principaux problèmes de sécurité non résolus dans les environnements de cloud et de conteneurs. Le rapport pointe également du doigt la mauvaise gestion des entreprises qui enregistrent des dizaines de millions de dollars de dépenses inutiles en matière de cloud computing en raison de la surallocation des capacités.

Sysdig, spécialiste de la sécurité unifiée du cloud et des containers, a publié les résultats de son rapport Sysdig 2023 sur la sécurité et l’utilisation des applications natives du cloud. Le rapport révèle que le risque lié à la chaîne d’approvisionnement et à la préparation des architectures Zero Trust sont les principaux problèmes de sécurité non résolus dans les environnements de cloud et de conteneurs. Le rapport pointe également du doigt la mauvaise gestion des entreprises qui enregistrent des dizaines de millions de dollars de dépenses inutiles en matière de cloud computing en raison de la surallocation des capacités.

Voici les principales conclusions du rapport :

- 87 % des images de conteneurs présentent des vulnérabilités élevées ou critiques. En raison de la nature de la conception moderne et du partage des images open source, les équipes de sécurité sont confrontées à un grand nombre de vulnérabilités dans les conteneurs. La réalité est que les équipes ne peuvent malheureusement pas tout réparer, et qu’elles ont du mal à trouver les bons paramètres pour hiérarchiser les vulnérabilités et réduire leur charge de travail.

- Le rapport a également constaté que seulement 15 % des vulnérabilités critiques et élevées avec un correctif disponible étaient patchées dans les packages chargés au moment de l’exécution. En filtrant les package vulnérables qui sont réellement utilisés, les équipes organisationnelles peuvent concentrer leurs efforts sur une plus petite fraction des vulnérabilités corrigeables qui représentent un véritable risque. En réduisant le nombre de vulnérabilités de 85 % à 15 %, les équipes de cybersécurité obtiennent un chiffre plus facilement exploitable.

- Les principes de l’architecture de Zero Trust soulignent que les organisations doivent éviter d’accorder des accès trop permissifs. Pourtant les données du rapport montrent que 90 % des permissions ne sont pas utilisées. Si les attaquants compromettent les informations d’identification provenant d’identités bénéficiant d’un accès privilégié ou de permissions excessives, ils disposent des clés du royaume dans un environnement cloud.

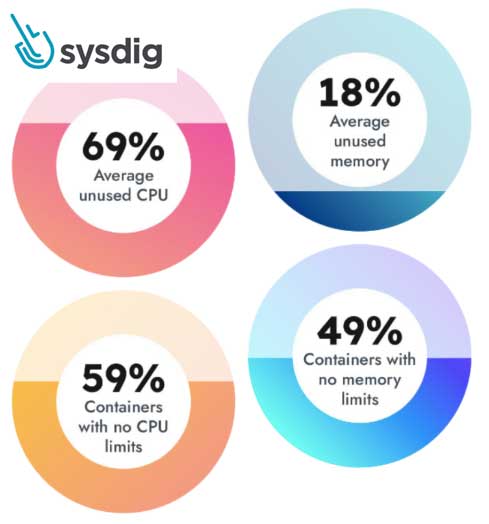

- 59 % des conteneurs n’ont pas de limites de CPU définies, et 69 % des ressources de CPU demandées ne sont pas utilisées. En l’absence d’informations sur l’utilisation des environnements Kubernetes, les développeurs ne savent pas où leurs ressources cloud sont sur- ou sous-affectées. Les organisations de toutes tailles pourraient ainsi dépenser jusqu’à 40 % de trop. Pour les déploiements les plus importants l’optimisation d’un environnement pourrait permettre ainsi d’économiser en moyenne 10 millions de dollars sur les factures de consommation du cloud.

La collecte d’informations de dépannage après la disparition d’un conteneur est presque impossible, et la durée de vie d’un conteneur s’est raccourcie cette année de 28 %. En effet, 72 % des conteneurs vivent moins de cinq minutes. Cette diminution témoigne de la maturité des organisations dans leur utilisation de l’orchestration des conteneurs, et renforce le besoin d’une sécurité capable de suivre le rythme de la nature éphémère du cloud.

“Les mauvaises configurations et les vulnérabilités continuent d’affecter les environnements cloud tandis que la chaîne d’approvisionnement logicielle amplifie la façon dont ces problèmes de sécurité se manifestent. Il faut ajouter à cela une gestion des permissions pour les utilisateurs et les services bien trop laxiste,” a déclaré Michael Isbitski, directeur de la stratégie de cybersécurité chez Sysdig. “A ces tendances, j’aimerais que les entreprises opposent les bonnes pratiques décrites dans le rapport, comme l’examen de l’exposition en production pour comprendre le risque réel, pour donner la priorité à la remédiation des vulnérabilités qui ont vraiment un impact.”

Méthodologie : Les données du rapport sont issues d’une analyse de plus de sept millions de conteneurs que les clients de Sysdig exécutent quotidiennement. Sysdig a également utilisé des sources de données publiques comme GitHub, Docker Hub et la CNCF. Les données proviennent de déploiements de conteneurs dans un large éventail de secteurs, avec des organisations dont la taille varie de moyenne à grande. Des données clients anonymes ont été analysées en Amérique du Nord et du Sud, en Australie, dans l’Union européenne, au Royaume-Uni et au Japon.

À propos de Sysdig

Sysdig définit la norme en matière de sécurité cloud et des conteneurs. La société a été la première à détecter les menaces et à y répondre en créant Falco et Sysdig en tant que normes open source et éléments clés de la plateforme Sysdig. Grâce à cette plateforme, les équipes peuvent trouver et hiérarchiser les vulnérabilités logicielles, détecter et répondre aux menaces, et gérer les configurations, les autorisations et la conformité du cloud. Des conteneurs et Kubernetes aux services cloud, les équipes obtiennent une vue unique du risque, de la source à l’exécution, sans angle mort, sans devinette, sans boîte noire. Les entreprises les plus grandes et les plus innovantes du monde entier font confiance à Sysdig.