Mandiant a publié des recherches sur une nouvelle opération d’espionnage visant l’Ukraine, que Mandiant soupçonne d’être menée par le groupe de cyberespionnage russe, Turla Team

C’est la première fois que Mandiant observe un groupe soupçonné d’être Turla et ciblant des entités ukrainiennes depuis le début de l’invasion russe.

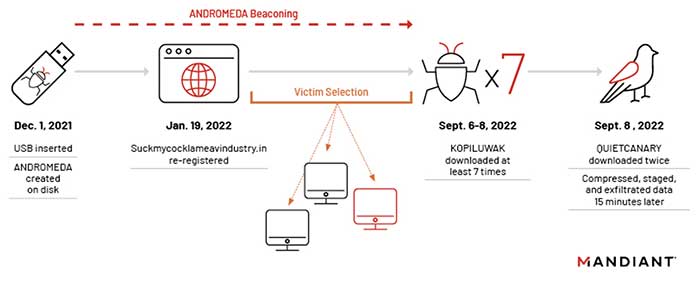

Ce qui est nouveau dans cette affaire, c’est que le groupe – actuellement suivi sous le nom de UNC4210 – a réenregistré des domaines de commande et de contrôle (C2) expirés qui ont été utilisés (dans les années 2010) par des groupes de menaces à motivation financière pour distribuer le malware ANDROMEDA.

Mandiant soupçonne qu’en utilisant des logiciels malveillants et une infrastructure plus ancienne, l’opération de Turla était « plus susceptible d’être ignorée par les défenseurs triant une grande variété d’alertes. »

Après avoir enregistré ces C2 en janvier 2022, l’équipe Turla a commencé à profiler les victimes pour déployer de manière sélective l’utilitaire de reconnaissance KOPILUWAK, puis la porte dérobée QUIETCANARY en septembre 2022. D’après l’enquête de Mandiant, les domaines ANDROMEDA auraient renvoyé des informations système de base et des adresses IP sur les victimes, ce qui aurait permis à UNC4210 de déterminer s’il fallait envoyer la charge utile Turla à la victime ou ne rien faire. Dans le cadre de l’espionnage, Turla collectait des documents MS Office, des PDF, des fichiers texte et des fichiers LNK.

Voici ce qu’en dit John Hultquist, responsable des renseignements sur les menaces chez Mandiant :

Voici ce qu’en dit John Hultquist, responsable des renseignements sur les menaces chez Mandiant :

« Les supports amovibles restent un outil puissant, même s’il est utilisé sans discernement par les cybercriminels et les acteurs étatiques. Turla, qui a été lié au FSB (Service fédéral de sécurité de la fédération de Russie), s’est déjà illustré par l’utilisation de supports amovibles lors d’un incident généralisé qui a conduit à une prolifération massive et bruyante dans les systèmes du ministère de la Défense, il y a plus de dix ans. La prolifération de l’Agent.BTZ, qui dépassait clairement l’intention du service, a entraîné une réaction sans précédent et la révélation des opérations du FSB.

Cet incident est familier, mais la nouveauté est que les acteurs ne diffusent pas leur propre malware USB dans la nature. Ils profitent maintenant du travail d’un autre acteur en prenant le contrôle de son commandement et de son contrôle. En agissant de la sorte, Turla se soustrait au travail sale et très médiatisé de la prolifération, mais parvient tout de même à sélectionner les victimes qui l’intéressent.

Les accès obtenus par des cybercriminels sont un outil de plus en plus utilisé par les services de renseignement russes qui peuvent les acheter ou les voler à leurs propres fins. »