Que vous soyez du côté de l’achat ou de la vente lors d’une transaction, les actifs numériques – en particulier les systèmes de réseau et la protection des données des clients – sont essentiels à la réussite de toutes les entreprises. Dans le climat économique actuel, les stratégies organisationnelles axées sur la croissance inorganique par le biais d’acquisitions ou de fusions sont de plus en plus fréquentes. À l’opposé, on trouve des organisations qui recherchent des opportunités de désinvestissement pour changer ou poursuivre des activités professionnelles différentes, où la capacité à positionner des actifs pour la vente devient plus compétitive lorsqu’il s’agit d’attirer des acheteurs et d’optimiser la valorisation des actifs.

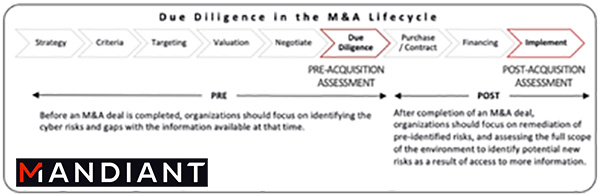

Pour toute acquisition, il est crucial d’examiner de près les pratiques et opérations de cybersécurité existantes de l’organisation cible avant de prendre la décision d’acquérir et éventuellement d’intégrer. Les organisations qui se préparent à la vente cherchent à optimiser les valorisations et commencent à se pencher sur la fourniture proactive de résultats d’audit de sécurité pour démontrer comment elles maintiennent des normes sûres et sécurisées qui protègent et fournissent un niveau suffisant d’assurance autour de leurs pratiques de protection des données. Lorsque l’on cherche à intégrer des pratiques de diligence raisonnable dans une pratique de fusion et d’acquisition existante ou en cours de développement, nous suggérons de se concentrer sur les phases préalables et postérieures comme des points de départ logiques.

Du point de vue de l’acheteur

Les entreprises impliquées dans des acquisitions doivent être conscientes des risques auxquels elles sont confrontées. Une organisation peut non seulement acquérir les actifs d’une société cible, mais aussi ses faiblesses et ses risques. L’acquisition d’une entreprise dont la cyberhygiène est déficiente expose l’entreprise acquéreuse à un risque de compromission supplémentaire par des acteurs de la menace qui peuvent déjà se trouver dans ces réseaux. Les acquisitions peuvent augmenter le profil de risque des organisations en fonction de l’industrie, de la géographie et des partenaires associés à ces organisations. En tant que telle, une compréhension actualisée du paysage des menaces est nécessaire pour l’entreprise acquéreuse.

Que doit faire une organisation si elle découvre que de mauvaises pratiques de cybersécurité sont présentes dans une cible ? Le développement d’un plan d’intégration post-fusion ou d’une feuille de route pour améliorer les pratiques de cybersécurité et assurer la maturation des opérations de cybersécurité de l’entreprise acquise, avant l’intégration de cette entreprise dans le réseau principal, est essentiel.

La réalisation d’une évaluation de la cybersécurité avant l’acquisition d’un prospect peut offrir des avantages à l’acheteur, notamment :

- La vérification du niveau de supervision et d’orientation présent dans le programme de sécurité du prospect.

- Comprendre si le prospect est actuellement compromis. Si un attaquant actif se trouve dans l’environnement de la cible, des données sensibles ou de la propriété intellectuelle peuvent déjà être volées, ce qui affecte la valeur de la cible.

- Être capable d’estimer le coût et les efforts nécessaires pour améliorer la posture et l’infrastructure de sécurité d’un prospect.

- Exposer la possibilité d’une menace d’initié, et les contrôles d’atténuation existants pour gérer une telle menace.

- La prise de conscience que le prospect/la société en cours d’acquisition dispose d’un programme de sécurité plus mature que celui de l’acquéreur.

Du point de vue du vendeur

Lorsqu’il s’agit d’évaluer et de démontrer l’attractivité de l’entreprise, la présentation d’un rapport récent d’évaluation de la cybersécurité aux acheteurs potentiels est très utile. Cela donne aux acquéreurs un état d’esprit positif concernant la santé de l’actif envisagé, qu’il s’agisse d’une acquisition indépendante ou d’une fusion. La réalisation d’une évaluation de la cybersécurité avant l’acquisition peut offrir les avantages suivants au vendeur :

- L’identification et la remédiation des défis avant qu’un acheteur n’effectue pas ses propres exercices de diligence.

- Fournit des détails à l’acheteur sur les principaux accords de tiers liés à la sécurité, et les responsabilités de ces tiers dans la sauvegarde des principaux « joyaux de la couronne » numérique.

- Améliore la notice d’offre grâce à l’aval d’une tierce partie (par exemple, « Notre posture de cybersécurité a été classée à faible risque par… »).

- Permet une plus grande confiance dans les calculs d’évaluation.

Les pirates informatiques ne s’arrêtent pas et le risque cybernétique continue d’augmenter. Les organisations n’ont donc pas d’autre choix que d’être prudentes et proactives en matière de cybersécurité à chaque étape du processus de fusion et acquisition. Grâce à une approche globale, il est possible de contribuer à améliorer les phases de planification, d’exécution et de post-acquisition de la transaction.